Olá a todos! Nossa, passei tempo sem atualizar o blog, não é mesmo? Mas é que eu passei um tempo estudando coisas da faculdade. Mas, entre um estudo e outro, eu acabei achando artigos (todos em inglês) do Linux, e gostei muito do que vi no BackTrack. O sistema operacional Linux é muito diversificado: Várias versões de sistema para cada tipo de gosto. Dando várias olhadas na interwebs, eu vi que é possível ( e de uma maneira muito fácil) quebrar senhas de roteadores. Sério. No caso, eu tive apenas que decorar 5 linhas de comando no sistema Linux BackTrack e foi o suficiente para eu conseguir achar a senha do vizinho. Claro que eu não uso o roteador do vizinho (Até porque a internet deles é muito lenta em comparação com a minha). Mas chega de papo furado, vamos ao que interessa.

O que você precisa

Você vai ter que baixar o sistema operacional Linux. Não sei se você sabe, mas todo Linux não precisa de ser instalado pra funcionar. Ele funciona direto do DVD. Daí você clica vai no site e baixa o Linux Backtrack 5 R1, certo? Olha o link: http://www.backtrack-linux.org/downloads/

Olha a foto de download, você escolhe esse esquema e faz o download.

Um computador com acesso Wi-Fi e uma entrada de DVD.

Normalmente os notebooks tem placa wifi, você vai precisar do wifi pra conectar com a sua rede e com a rede alvo. Se você não tem um notebook, vai ficar difícil. Mesmo se você colocar uma antena no Desktop, vai ficar mais difícil de crackear, mas tudo bem.

Uma rede wifi com segurança WPA ou WPA2 pra crackear.

Então, como eu disse, a rede que você quer hackear tem que estar perto, se não, vai dar muito erro.

E muita paciência.

O processo de crakeamento pode demorar de 4 a 10 horas. No meu caso, gastei 5 horas e um pouco. Bom, agora que eu já falei o que é preciso, você deve estar com o Linux Backtrack dentro de um DVD e um notebook nas mãos, certo? Se sim, vamos começar, se não, tente fazer o que foi pedido acima.

Passo 1: Inicie no Backtrack

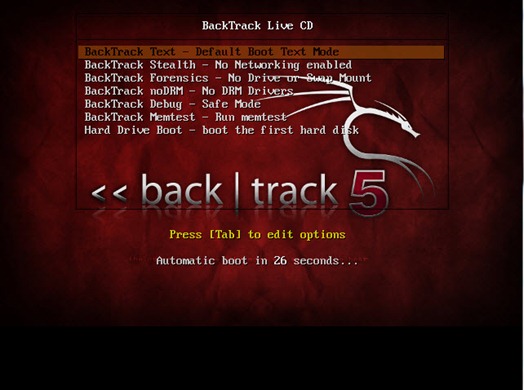

Para inicializar em Backtrack, basta colocar o DVD em sua unidade e iniciar a sua máquina a partir do disco. Não precisa formatar nada! Não precisa instalar nada! Só rodar o DVD. Durante o processo de inicialização, Backtrack vai pedir para escolher o modo de inicialização. Selecione "Backtrack Text – Default boot text mode" e pressione Enter. Igual na foto >

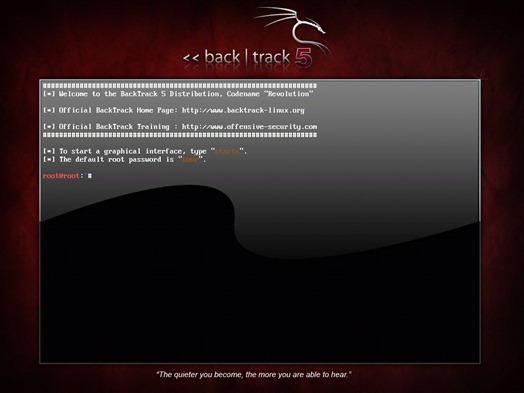

Depois que o Backtrack carregar, vai abrir uma caixa de comandos, igual ao MS-Dos, ou CMD. Quando você chegar lá, digite startx e pressioneEnter. Daí, o Backtrack vai iniciar com o Linux normal.

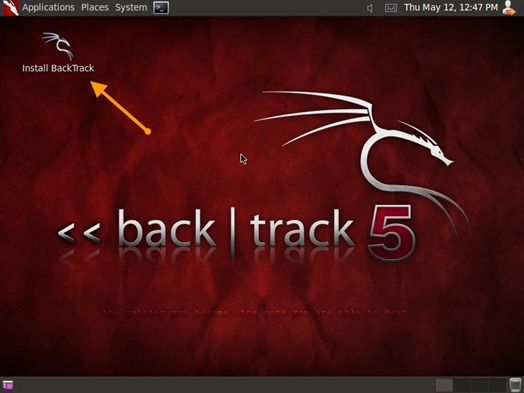

Passo 2: Instale o Reaver

O Reaver (Programa usado para crackear) Não está instalado ainda, até porque o DVD do Backtrack é só para instalação, e como não tem nada instalado, deve fazer manualmente. Para instalar Reaver, primeiro você precisa se conectar a uma rede Wi-Fi que você tem a senha, isto é, a sua.

1. Clique em Aplicativos> Internet> Wicd Network Manager

2. Selecione sua rede e clique em Conectar, digite sua senha, se necessário, clique em OK e, em seguida, clique em Conectar uma segunda vez.

Agora que você está online, vamos instalar Reaver. Clique no botão Terminal na barra de menu (ou clique em Aplicativos> Acessórios> Terminal). No prompt, digite:

E então, após a conclusão da atualização:

Se tudo correu bem, Reaver agora deve ser instalado. (Então, como não tem nada instalado, você tem que fazer isso TODAS as vezes que ligar o DVD Backtrack, a não ser que tu instale.) Depois, vá em frente e se desconecte da rede, abrindo o Network Manager Wicd novamente e clicar em Desconectar.

Passo 3: Reunir as informações do dispositivo

Para poder usar Reaver, você precisa para obter o nome da sua placa wireless, e o BSSID do roteador que você está tentando quebrar (o BSSID é uma série única de letras e números que identifica um roteador), e você precisa ter certeza de a placa sem fio está no modo monitor. Então, vamos fazer tudo isso.

Encontre o seu cartão wifi: Ainda no “ms-dos” do Linux, digite:

Pressione Enter. Você deverá ver um dispositivo sem fio na lista seguinte. Muito provavelmente, vai ser nomeado wlan0.

Coloque sua placa wireless em modo monitor: Assumindo o nome de seu cartão sem fio de interface é wlan0 , execute o seguinte comando para colocar sua placa wireless em modo monitor:

Este comando irá mostrar o nome do monitor de interface, e isso vc tem que anotar. Muito provavelmente, vai ser mon0 , como na imagem abaixo. Não esquece, Anote o que vier depois do: “Monitor mode enabled on”, que muito provavelmente será “mon0”

Encontre o BSSID do roteador que você quer crackear: Finalmente, você precisa para obter o identificador único do roteador que você está tentando quebrar, de modo que você pode apontar Reaver na direção certa. Para fazer isso, execute o seguinte comando:

(Nota: Se airodump-ng wlan0 não funciona para você, você pode querer experimentar a interface de monitor em vez por exemplo, o que vc anotou no comando anterior, o mon0 .)

Você verá uma lista de redes sem fio, será algo parecido com a imagem abaixo:

Quando você ver a rede que você quer, pressione Ctrl + C para interromper a lista, em seguida, copie o BSSID da rede (é a série de letras, números e dois pontos na extrema esquerda). A rede deve ter WPA ou WPA2 listado na coluna ENC.

Agora, com o BSSID e o nome de interface do monitor na mão, você tem tudo que você precisa para iniciar Reaver.

Passo 4: Crack a Rede WPA senha com Reaver

Agora execute o seguinte comando no Terminal, substituindo bssid e moninterface com a interface BSSID e monitor e você copiou acima:

Reaver -i moninterface -b bssid -vv

Por exemplo, se sua interface de monitor foi mon0 como o meu, e seu BSSID foi 8D: AE: 9D: 65:1 F: B2 (a BSSID eu acabei de inventar), o comando ficaria assim:

Reaver -i wlan0 –b 8D: AE: 9D: 65:1 F: B2 -vv --no-nacks

Pressione Enter, sentar e deixar Reaver trabalhar a sua magia perturbadora. Reaver vai agora tentar uma série de Pins no roteador em um ataque de força bruta, um após o outro. Isso vai demorar um pouco. No meu teste bem sucedido, Reaver levou 5 horas e 30 minutos para quebrar a rede e me entregar com a senha correta. Como mencionado acima, a documentação Reaver diz que pode levar entre 4 e 10 horas, para que ele pudesse levar mais ou menos tempo do que eu experimentei, dependendo do caso. Quando Reaver quebrar a senha, ele vai ficar assim:

.jpg)